-

A股上市公司疑造世界手機“毒王” 日賺50萬美金

2016/7/8 10:33:08 來源:一財網 【字體:大 中 小】【收藏本頁】【打印】【關閉】

核心提示:“一家中國公司很可能制造出了感染量達全球第一的安卓手機病毒。”這是近日,包括移動安全廠商獵豹移動、Check Point、Lookout等先后發出的一項安全警報所指向“一家中國公司很可能制造出了感染量達全球第一的安卓手機病毒。”

這是近日,包括移動安全廠商獵豹移動、Check Point、Lookout等先后發出的一項安全警報所指向的可能性結果。

根據病毒傳播主服務器信息,這一病毒被命名為悍馬(Hummer)病毒。目前悍馬病毒的累計感染量達到9388萬,今年以來,全球日活峰值超140萬,平均日活119萬,超過以往其他所有手機病毒的感染量。獵豹移動估算,以每臺中毒手機每天僅安裝一個App最低收入0.5美元估算,悍馬病毒團伙每天獲利超50萬美元。

“悍馬病毒(Hummer)可以說是有史以來感染數量最大的手機病毒。”獵豹移動安全專家李鐵軍在接受第一財經記者采訪時說。此前,大部分有影響的病毒,其感染量在20-30萬的級別,去年感染數量較大的病毒幽靈推是近100萬日活。

而在對這一病毒樣本仔細分析之后,第一財經記者發現,多條線索都指向同一家公司——微贏互動,該公司在2015年被A股上市公司明家聯合(證券代碼:300242)收購。

截至記者截稿時止,微贏互動并未對外回應。針對悍馬病毒及其幕后公司,獵豹移動稱已在今年6月份就上報國家病毒監測中心,目前已經有了用戶端的安全解決方案。

日賺50萬美元黑錢

悍馬病毒最初的樣本是在2014年被發現。李鐵軍告訴第一財經記者,當時悍馬病毒感染量較小,2015年后開始上升,到了2016年上升明顯。尤其在今年年初時,獵豹移動安全實驗室對印度top 10的手機病毒樣本進行了梳理,結果發現這些病毒樣本存在家族關系,這些病毒樣本均采用hummer系列域名為升級服務器,獵豹移動安全實驗室將該病毒家族命名為“悍馬(hummer)”。

Check Point也在博客中稱,從今年2月開始,他們留意Yingmob(中文名:微贏互動)已有5個月時間。

具體而言,悍馬病毒往往是捆綁在一些小功能的軟件中,欺騙用戶進行下載安裝。用戶的手機一旦被悍馬病毒感染,會首先ROOT中毒手機獲得系統最高控制權,再頻繁彈出廣告,后臺下載靜默安裝大量同類變種、推廣應用、 以及其他病毒,中毒手機用戶會損失大量手機流量費。

由于病毒得到系統最高控制權,一般手機殺毒軟件無法徹底清除悍馬病毒,即使將手機恢復出廠設置,以及進入recovery系統wipe data(安卓用戶熟悉的手機雙清)都無法清除。

而這一病毒全球累計感染量驚人地超過了9000多萬。根據獵豹移動安全實驗室監測數據,僅在2016年1-6月,悍馬(Hummer)病毒平均日活119萬,超過其他所有手機病毒的感染量。如果以每臺中毒手機每天僅安裝一個App最低收入0.5美元估算,悍馬病毒團伙每天獲利超50萬美元。

從全球范圍看,悍馬(hummer)手機病毒感染用戶中,印度、印尼、土耳其位居前三,中國居第4。

其中,印度是悍馬病毒感染量最高的國家,在印度肆虐的十大手機病毒中,第2、3名是悍馬病毒家族成員,第6名是悍馬病毒推廣安裝的其他病毒。

而Check Point數據也稱悍馬病毒的感染量超過8500萬,其中大多數受到感染的設備目前都在中國和印度,兩國已經發現的案例都超過了100萬。美國估計也有大約25萬部安卓設備受到感染 。

這些病毒自帶ROOT模塊,最新變種擁有18套不同的ROOT方案,一旦手機被感染,病毒即獲得最高系統權限,因而一般的毒查殺方法均不能徹底清除。

中毒之后,手機會頻繁彈出廣告影響正常操作。病毒會推廣手機游戲,甚至在后臺靜默安裝色情應用,許多中毒用戶發現手機總是被莫名安裝很多軟件,卸載之后不久再次被安裝。

李鐵軍告訴記者,獵豹移動安全專家在一部測試手機安裝該病毒App,結果病毒在短短幾個小時內,訪問網絡連接數萬次。消耗用網絡流量2GB,下載apk超過200個。

病毒源頭指向中國公司

通過對病毒樣本的分析,獵豹移動安全專家追蹤到用于病毒升級的域名,自2016年年初開始,悍馬病毒投入cscs100.com等12個域名用于病毒更新和推廣指令下發。

在病毒域名的whois(是用來查詢域名的IP以及所有者等信息的傳輸協議)信息中,有兩家是商業廣告公司的網站: hummermobi 和hummeroffers,注冊人是“chenyang” 。經過查閱上市公司公開資料,這兩個域名屬于上海昂真科技有限公司,該公司為北京微贏互動科技有限公司在上海的全資子公司。

記者查詢工商注冊資料,上海昂真科技有限公司重慶分公司的法人代表叫陳陽,是兩個病毒更新域名的實際持有人。

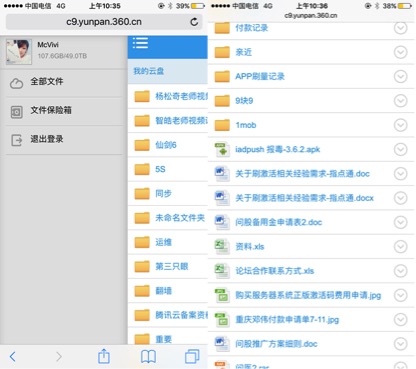

而注冊這些域名使用的郵箱,被獵豹安全技術人員發現用于新浪微博的用戶賬號,賬號名分別包括“Iadpush陳陽”和“McVivi_Vip”,微博簡介為IAdPush員工。查閱公開資料不難發現,IAdPush是微贏互動旗下的廣告平臺,主營業務為移動廣告。

根據上市公司已公開信息,微贏互動的聯合創始人之一陳陽與之重名,是該公司負責技術的CTO,名列上市公司明家聯合的第十大股東,以現有股票價格計算,其身價約在1.5億元。

獵豹移動追蹤到與微博名為“McVivi_Vip”相關的某網盤,其中有大量關于該公司制作惡意程序的內部文檔。

此外,在病毒域名的注冊資料中,發現地址信息“重慶市渝中區大溪溝星都大廈5層”,這一地址正是微贏互動公司重慶分公司的辦公地址。

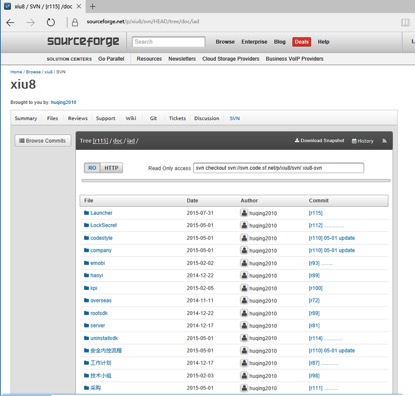

更意外的是,該病毒組織員工安全意識薄弱,竟然把密碼公開放到代碼托管網站SourceForge.net上。悍馬病毒制造者員工建立的賬號在SourceForge平臺上傳了大量內部資料,包括廣告后臺使用流程(這個后臺同時也是病毒的升級地址)等機密文件,甚至包括App測試流程、KPI考核文檔等。

“通常做手機病毒的人員都很注意隱藏,這種真名實姓注冊域名來經營管理病毒的很少見。”李鐵軍說。

至此,病毒制造者的線索,均指向上市公司明家聯合的全資子公司微贏互動。

而Check Point也在博客中透露微贏互動的運作方式:其選擇與一家合法的國內廣告分析企業合作,分享其資源和技術。該團伙具備高度組織性,擁有25名員工,分成四組負責開發這一手機病毒。其運作方式與曾經主要針對中國國內iOS用戶的YiSpecter病毒很像,Check Point認為,兩者之間的高度雷同決不是巧合。

從病毒樣本的時間節點上,獵豹移動安全專家也發現了一些巧合之處:2015年5月,病毒1.0版本被截獲,僅有2個樣本,短短兩個多月之后,樣本數量增加到近200個;通過搜索引擎發現,2015年6月微贏互動被明家聯合(原明家科技)收購。

截至記者截稿時止,針對疑造手機病毒一事,明家聯合和微贏互動并未對外回應。

每日A股操作策略和漲停股都會在我的微信號里發布,掃描下方的二維碼(或搜索微信公眾號:laochengucanhui )關注我的股參會。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播更多信息之目的,如有侵權行為,請第一時間聯系我們修改或刪除,郵箱:cidr@chinaidr.com。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播更多信息之目的,如有侵權行為,請第一時間聯系我們修改或刪除,郵箱:cidr@chinaidr.com。 -

- 熱點資訊

- 24小時

- 周排行

- 月排行