-

銀狐超進化!引爆2025開年最大黑產攻擊

2025/4/2 18:06:16 來源:財訊網 【字體:大 中 小】【收藏本頁】【打印】【關閉】

核心提示:近日,微步發現并參與處置了多起大型央企、醫療機構等被黑產大規模拉群釣魚、詐騙錢財的網絡安全事件。近日,微步發現并參與處置了多起大型央企、醫療機構等被黑產大規模拉群釣魚、詐騙錢財的網絡安全事件。經過關聯分析和綜合研判后,微步認為“銀狐”最新變種正在集中引發大規模網絡攻擊,廣泛影響中大型企業,累計受影響員工數千人以上,堪稱2025開年以來最大規模的黑產攻擊。本次攻擊發現和處置難度前所未有,原因如下:

1. 企業IM成釣魚攻擊“集散地”,難以分辨。攻擊者大量使用企業IM(如企業微信)拉群傳播惡意文件和詐騙二維碼,單位員工分辨較難,容易受騙,因此幾乎每起攻擊事件都會引發錢財損失;

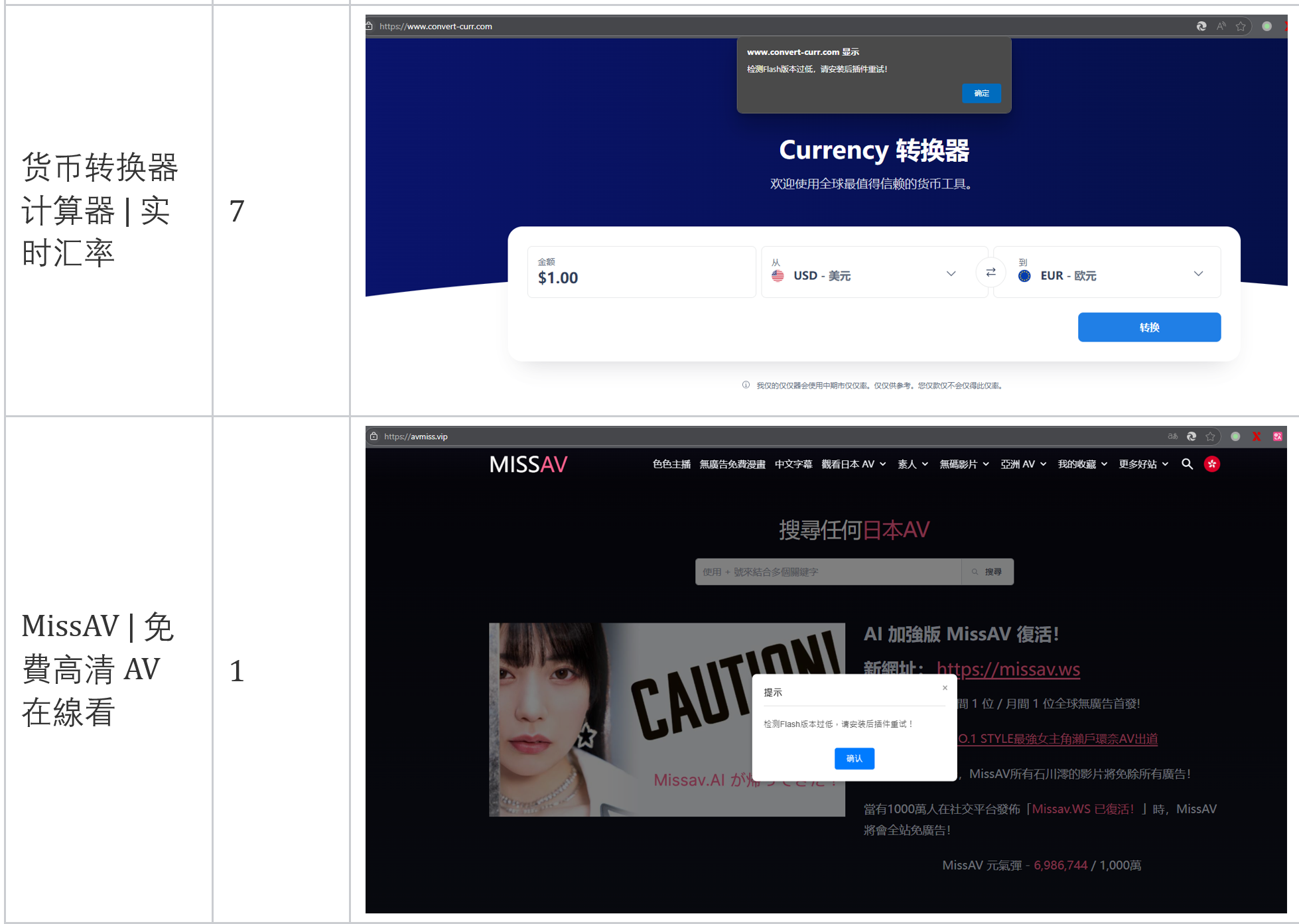

2. 釣魚途徑多樣,誘餌緊貼時事、高度逼真。攻擊者用以仿冒釣魚的主題包括但不限于稅務局稽查局、DeepSeek、谷歌在線翻譯、公共電子郵件登錄入口,甚至偽裝為成人網站,詳情見后文。

3. 黑產攻擊資源豐富,攻擊規模大、時間持久。惡意域名更新頻次極高,惡意樣本變種快、分布廣,影響企業數量極多,僅限制部分ip黑名單不能完全防范。

4. 極難發現和清理,攻擊反復。“銀狐”最新變種在免殺對抗和駐留技術上有極大提升,導致部分單位的攻擊事件反復出現。

一、近期銀狐攻擊概覽

二、釣魚手法的超進化

黑產團伙在投遞木馬程序時,以財稅相關主題誘餌文件和或部署各類軟件仿冒站點為主,使大量企業受害。

在財稅相關主題誘餌上,近期主要以pdf,html文件為主,偽裝為稅務局稽查局向轄區企業進行稅務抽查,投遞虛假公告,誘導受害者訪問木馬下載地址,下載木馬進行遠控:

在部署各類軟件仿冒站點時,攻擊者進行模板化部署,釣魚網站更新頻繁多樣,近期更以DeepSeek等熱點AI工具為主題分發攜帶后門的木馬程序,結合搜索引擎SEO技術,使釣魚網站位列搜索引擎關鍵字結果前幾名,受害者難以分辨。

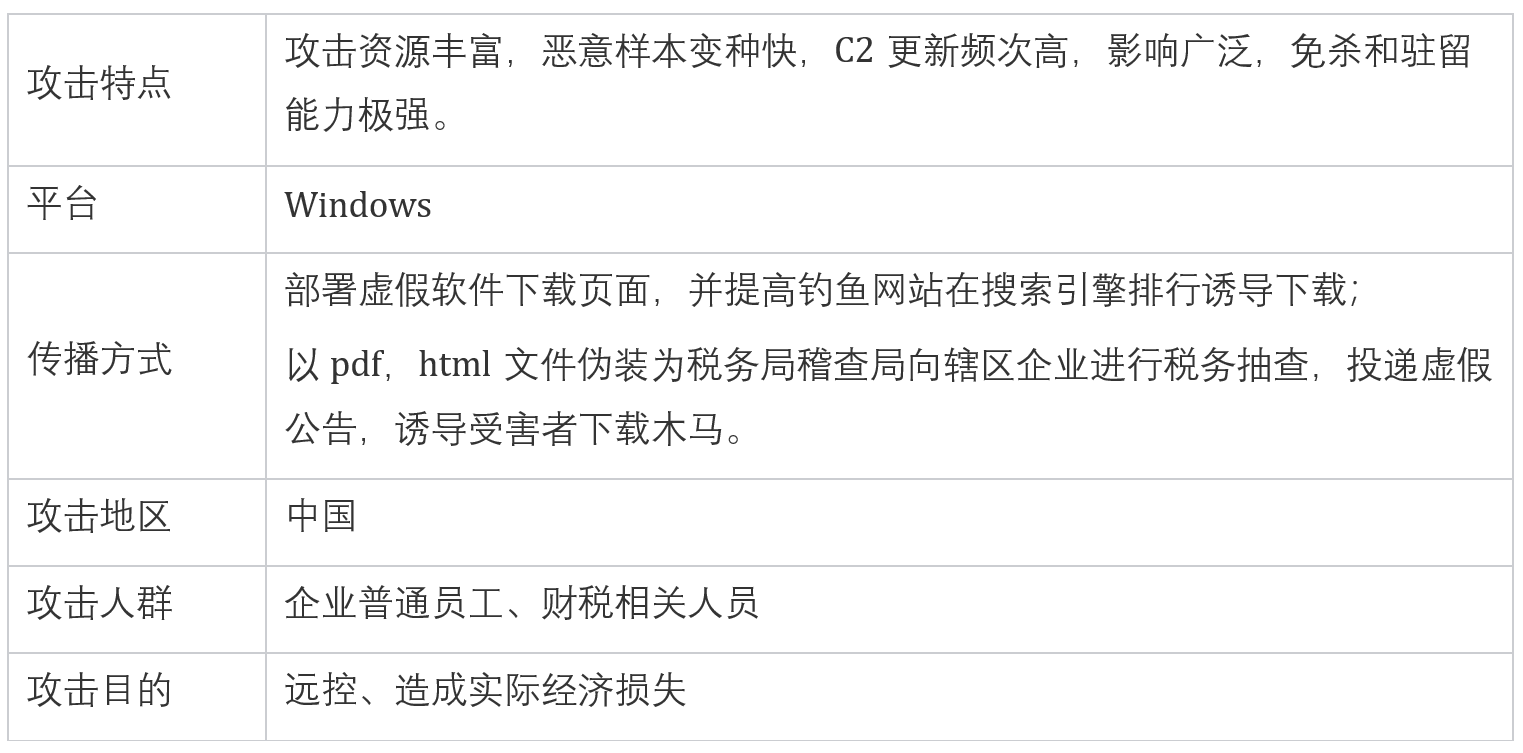

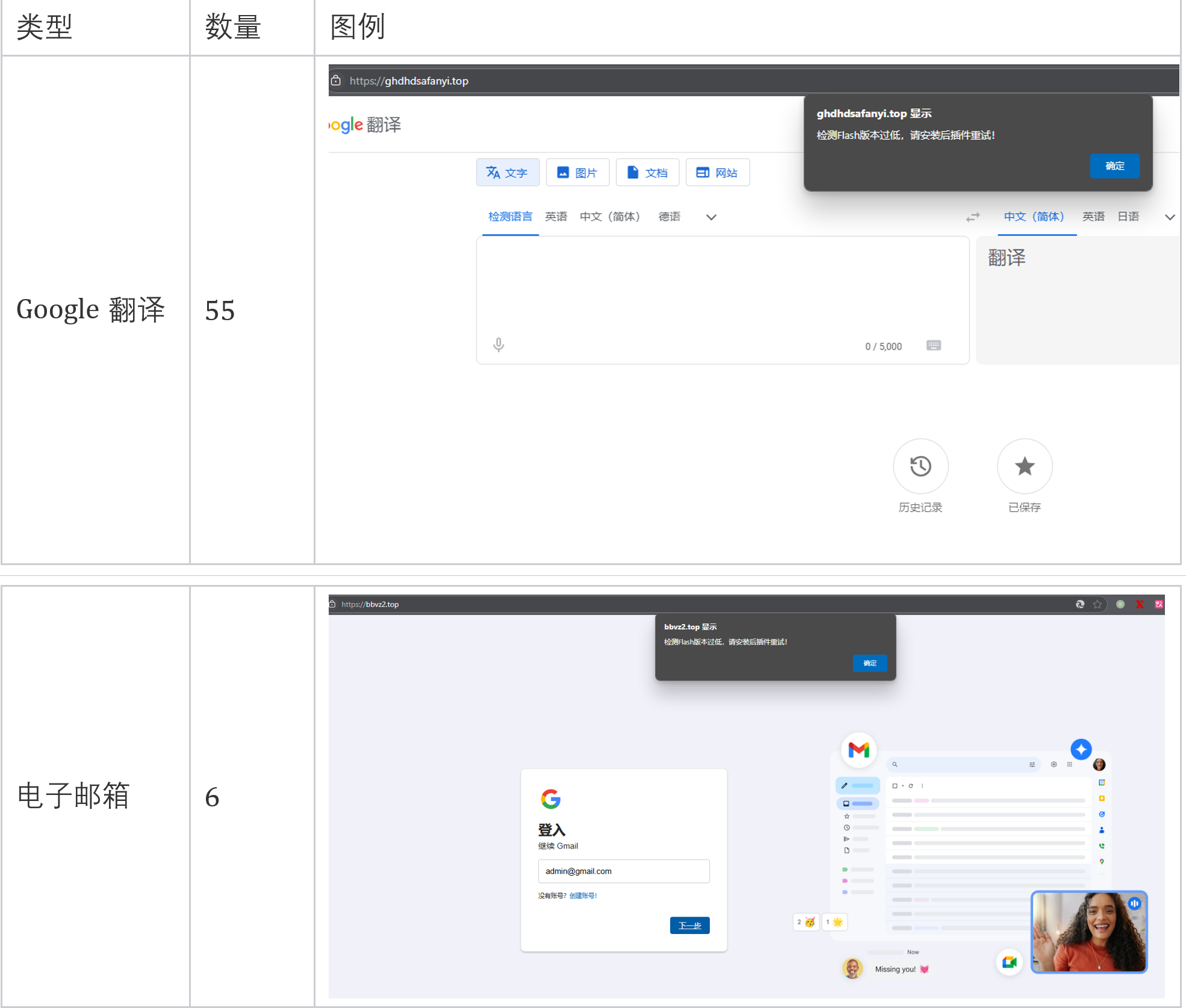

僅以“安裝Flash插件釣魚模板進行投毒”手法為例,3月份就新增的釣魚站點多達69個:

此外攻擊者緊跟時事,發布了偽裝成DeepSeek主題的釣魚網站模板:

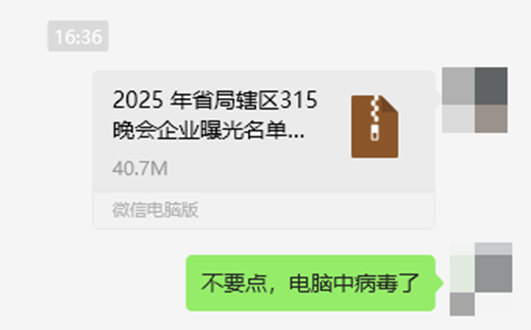

同時,企業受害員工電腦被控,通過微信、企業微信等IM拉群、群發鏈接或者有毒附件的攻擊事件也大量發生:

部分受影響企業的失陷資產在暗網被售賣,導致反復出現安全事件:

三、免殺技術的超進化

(1)大量的白加黑應用

銀狐采用白加黑手法加載同目錄下的黑dll文件,通過黑dll拉起同目錄下的子進程并進行解密,以隱藏銀狐的上線模塊。

(2)新型注入方法使用

詳情如下圖:

(3) 使用多重注入形成斷進程鏈的同時,構建注入的白鏈

詳情如下圖

(4)使用rpc遠程創建計劃任務和服務進行持久化

手法見《銀狐叒進化,溯源不了,清理不掉!》但更為完善,可以關注微步在線公眾號了解詳情。

(5)遠控工具多樣化

目前銀狐木馬采用了各類魔改的gh0st和多樣化的商業遠控,如IPGuard,固信等。

(6)自保和對抗能力增強

此次銀狐會使用多個驅動保護自身不被結束,其關聯的文件不被刪除,其創建的持久化項不被清理,確保駐留。

四、應對措施

微步建議廣大企業安全運營團隊立刻采取措施:

1. 積極應對活躍黑產,成立專項運營小組、制定計劃;

2. 應用有效的EDR技術,快速發現威脅并進行響應;

3. 提高員工安全意識,警惕偽裝成內部員工拉群的釣魚攻擊,掃描轉賬前一定要多方核實,提高特定部門尤其是財務的安全意識宣導。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播更多信息之目的,如有侵權行為,請第一時間聯系我們修改或刪除,多謝。